新機能!Azure AD Connect クラウド プロビジョニングを試す

2020年も一週間が経とうとしております。今年もどうぞよろしくお願いいたします。

今日久々に検証のためにADを構築したのですが、実家にあるスーパーファミコンで遊んだみたいな感覚で非常に楽しかったです。

スーパーマリオワールドにハマってたことを思い出します。

さて本日はAzure AD Connect クラウド プロビジョニングを試してみたので、備忘録もかねてブログに書きます。

なお、現時点でまだプレビューですので、今後動作が変更になる可能性があることをご了承ください。

Azure AD Connect クラウド プロビジョニングとは

Azure AD Connectと同様、オンプレミスのActive DirectoryからAzure ADに対してオブジェクト情報を同期するためのもので、軽量のエージェントをオンプレミスのサーバーにインストールし、利用するものとなります。

AzureAD Connectよりも簡易的なもので、デバイス情報の同期ができなかったり、属性情報でのフィルタリングができなかったりとまだまだ改善の余地はありそうです。

詳しくは下記の記事を参照ください。

docs.microsoft.com

できることでいうと、Azure AD Connectの方がよく思えるのですが、Azure AD Connect クラウド プロビジョニングには一つ強力な強みがあり、ネットワークが分断されたフォレストからの同期が可能となっております。従来のAzure AD Connectではマルチフォレスト構成に対応できていたものの、全てのフォレストに通信できなくてはいけない、という要件があったのに対し、Azure AD Connect クラウド プロビジョニングはネットワークが分断されていても一つのAzure ADに同期が可能になっている模様です。

この方法であれば、M&Aを頻繁にし複雑になってしまったAD環境を持つエンタープライズ企業でも対応できそうです。ちなみにこの同期手法はOktaのAD同期の方法と似ていて、Azure ADが苦手としていた部分ですので、今後のIdaaS市場がどうなっていくか楽しみにですね。

この部分についてはまだ検証ができておりませんので、検証ができ次第またまとめます。

Azure AD Connect クラウド プロビジョニングを試す

基本的には下記の記事通り進めれば問題なくインストールできます。

docs.microsoft.com

私が試した環境は下記のようになっております。

上記の通り、Azure AD Freeで問題なく構成できるか試してみたかったのもあり、365の環境ではないAzure ADを利用してます。

手順を下記の通りです。

※言語設定が英語になっているため英語で表示されております。日本語は上記の記事からご確認ください。

1. AzureポータルからAzure ADのAzure AD Connectメニューを表示し、「Manage provisioning(Preview)」をクリック

2.「Download agent」でエージェントをダウンロードし実行

3. 必要情報を入力 ※基本は次へ、次へで問題ないです

ライセンス条項の同意

資格情報の入力 ※Azure ADのグローバル管理者を設定してください

フォレストを追加

※NETBOISドメイン\ユーザー名の形式で設定しました

※ちなみにどのドメインコントローラーから情報を取得するかを選択可能なようです。

構成完了

4. 再度1の画面に戻り「Manage provisioning(Preview)」をクリック

5.「New Configuration」をクリック

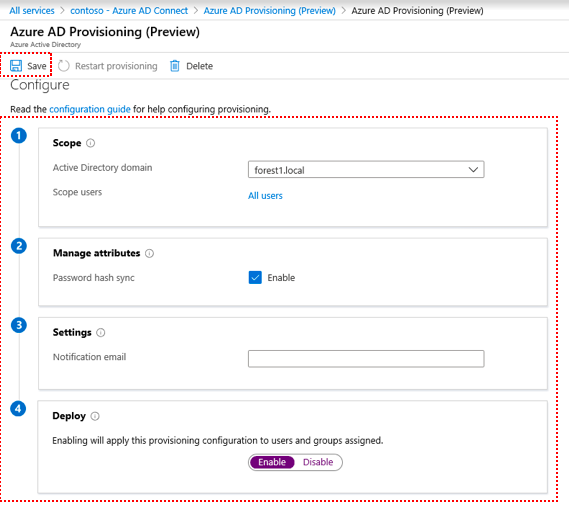

6. DeployをEnableにし、その他必要情報を入力し、「save」をクリック

7. ステータスが「Healthy」になっていることを確認

以上で完了です。これで問題なくADの情報を同期することができました。

なお、Azureポータルの操作はAzureADのグローバル管理者で実施しなかったところ、6で正常に保存できませんでしたので、ご注意ください。

特定OUのみを同期する

上記はあくまで全ユーザーを同期するための手順です。ただし、実際のユースケースではOU単位や特定のセキュリティグループに所属したユーザーだけ同期したいといった要件が多いかと思います。(むしろ私は全ユーザー同期するという要件は聞いたことないです)

従来のAzure AD Connectであればサーバー側の設定の変更で対応していましたが、Azure AD Connect クラウド プロビジョニングはAzureポータルから同期対象を設定可能です。

設定手順は下記の通りです。

1. AzureポータルからAzure ADのAzure AD Connectメニューを表示し、「Manage provisioning(Preview)」をクリック

2. 既存のConfigurationの名前をクリック

3.「Scope」の「All usersをクリック」、「Selected organizational units」でOUを「distinguishedName形式」で入力

4.「Save」で設定を保存する

設定は以上です。特定OU以外のユーザーは削除済みユーザーとなっております。

非常に簡単に構成することができました。なお、OUとセキュリティグループの組み合わせには対応しておらず、どちらかに設定する必要があります。

また、冒頭でも記載の通り、属性でのフィルタリングには対応していないので、こういった要件がある場合はAzure AD Connectを選択する必要がありそうです。

この辺りの細かな仕様は今後のアップデートに期待ですね。

ではまた次回。